Hybrid Azure AD Join

La configuration d’Hybrid Azure AD Join pour les machines Windows 10 se fait très bien avec Azure AD Connect. La documentation Microsoft est très bien faite à ce sujet, il y a notamment ces 2 pages :

- Configure hybrid Azure Active Directory join for managed domains

- Configure hybrid Azure Active Directory join for federated domains

Voici néanmoins quelques points importants à noter.

1 – Proxy

Le processus Hybrid Azure AD Join se fait dans le contexte SYSTEM. Dans ce contexte, les paramètres de proxy dans « Internet Options » ne sont pas pris en compte car ceux-ci sont des paramètres utilisateurs. Il y a 3 méthodes pour que le composant machine puisse accéder à Internet :

- Proxy transparent : il n’y a rien à configurer au niveau de la machine, c’est sur le réseau que tout se passe avec des équipements qui analysent le trafic. Je n’entre pas dans les détails de cette méthode ici.

- Proxy avec WPAD (Web Proxy Auto-Discovery Protocol) : il n’y a rien à configurer au niveau de la machine, c’est de la découverte automatique du proxy basée sur de la configuration DNS ou DHCP et un fichier « proxy.pac ». Je n’entre pas dans les détails de cette méthode ici.

- Proxy machine WinHTTP : il s’agit d’appliquer une configuration au niveau de la machine Windows, qui fera que les appels systèmes utilisent le proxy défini à ce niveau. Ce mécanisme doit être mis en place lorsque les 2 premières méthodes ne sont pas possibles. J’explique la méthode pour déployer ce paramètre via Group Policy sur la page Configurer le proxy machine WinHTTP via Group Policy. Attention cependant à bien configurer les exclusions dans « Bypass List » car sinon le trafic interne sera susceptible d’aller vers le proxy.

2 – URLs à autoriser

Notamment lorsqu’il y a un proxy, il peut y avoir en fonction du contexte du filtrage sur les URL ou de l’inspection SSL (c’est-à-dire que le proxy est capable de déchiffrer le trafic SSL vers Internet). Ces URL doivent être accessibles par la machine pour que le processus Hybrid Azure AD Join fonctionne correctement :

- https://enterpriseregistration.windows.net

- https://login.microsoftonline.com

- https://device.login.microsoftonline.com

- En cas d’utilisation de Seamless SSO : https://autologon.microsoftazuread-sso.com

- En cas d’utilisation de fédération SSO : URL de la ferme AD FS (ou autre si un autre Identity Provider est utilisé), par exemple https://adfs.lab.stefanplizga.net

Point important également, l’inspection SSL ne doit pas être configurée sur ces 2 URL car la machine Windows a besoin d’échanger un certificat client et cela ne sera pas possible avec de l’inspection SSL :

- https://device.login.microsoftonline.com

- https://enterpriseregistration.windows.net

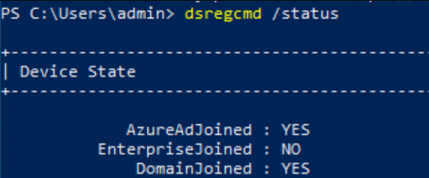

3 – Troubleshooting

Dans le cas où tout ne fonctionne pas comme prévu, il y a plusieurs outils pour analyser, notamment :

- dsregcmd : voir Troubleshoot devices by using the dsregcmd command

- DSRegTool.ps1 : voir Device Registration Troubleshooter Tool

- Test-DeviceRegConnectivity : voir Test Device Registration Connectivity

Il faut aussi s’assurer que le paramètre de GPO suivant ne soit pas désactivé : Computer Configuration > Policies > Administrative Templates > Windows Components > Device Registration > Register domain-joined computers as devices.

De plus, dans le cas où une machine Windows 10 a été configurée en Hybrid Azure AD Join correctement, et que l’objet device correspondant dans Azure AD a été supprimé (par erreur car il n’y a pas vraiment de raison de le supprimer depuis Azure AD), il faudra déconfigurer cette machine Windows 10 de Hybrid Azure AD Join avec la command dsregcmd /leave, puis redémarrer. La reconfiguration se fera automatiquement à la prochaine connexion d’un utilisateur.

— Stefan